Dokumenti

The Sleuth Kit (TSK) je alat otvorenog koda koji se koristi za forenzičku analizu snimke tvrdog diska.

The Sleuth Kit (TSK) je alat otvorenog koda koji se koristi za forenzičku analizu snimke tvrdog diska.

Alat automatski otkriva sve datoteke, bile one izbrisane ili ne. Tokom analize se kreira diskovna hijerarhija , tj. popis svih direktorija i datoteka te jednostavna navigacija nad njima.

TSK u sebi sadrži mnogo manjih alata, odgovornih za određene poslove, kao što su na primjer pretraga po imenu, ekstenziji , prikaz datuma nastanka datoteke i njena zadnja izmjena, prikaz veličine datoteke i sažetak iznosa (numerički iznos datoteke).

Osim informacija o samim datotekama, TSK prikazuje i informacije o samom tvrdom disku, od imena, pa do njegove aktivnosti.

Alat je besplatan te nudi mogućnost proširenja, kao i vlastiti API koji programerima omogućuje da koriste neke alate ovog programa u svojim programima.

Kolačići (eng. cookies) su opće poznata metoda pomoću koje je moguće prepoznati i pratiti korisnike Interneta. Ta metoda dobro je poznata u digitalnome svijetu i svi preglednici nude načine na koje ih je moguće onemogućiti.

Kolačići (eng. cookies) su opće poznata metoda pomoću koje je moguće prepoznati i pratiti korisnike Interneta. Ta metoda dobro je poznata u digitalnome svijetu i svi preglednici nude načine na koje ih je moguće onemogućiti.

Manje je poznata činjenica kako postoje i druge tehnike pomoću kojih je moguće pratiti korisnike. To su superkolačići (eng. supercookie) i otisak web preglednika (eng. browser fingerprinting).

U ovom dokumentu obrađuje se otisak web preglednika. Pomoću te tehnike moguće je prepoznavanje korisnika na temelju informacija spremljenih u njihovom web pregledniku. Zbog toga je moguće prepoznati preglednik neovisno o kolačićima i IP (eng. Internet Protocol) adresi. U dokumentu je opisan način na koji se uzima otisak preglednika te kako se zaštititi od njega.

Danas je gotovo svaki računalni sustav zaštićen nekom vrstom vatrozida. Njihovim neispravnim korištenjem oni umjesto zaštite mogu postati slaba točka sustava.

Firewalking je jedna od tehnika napada na vatrozid. To je vrlo jednostavna tehnika temeljena na alatu traceroute. Koristi se za prikupljanje informacija o sustavu, a ne kako bi se njime ovladalo.

Tvorci spomenute tehnike napravili su alat Firewalk koji ju u potpunosti implementira. Kasnije je ona ugrađena i u nekolicinu drugih specijaliziranih alata. Alati za firewalking danas se često koriste u penetracijskim testiranjima. U dokumentu je objašnjena tehnika firewalking, alati koji ju koriste te načini obrane od takvih napada.

Kritičan element važan za opstanak i uspjeh organizacije je učinkovito upravljanje informacijskom i komunikacijskom tehnologijom (eng. Information and communication technology, ICT). Ovo se se ogleda u povećanju zavisnosti od informacija i njima pridruženih sustava, odnosno povećanju ranjivosti i širokom spektru prijetnji IKT sustavima.

COBIT (eng. Control Objectives for Information and Related Technologies, COBIT) je svjetski prihvaćen standard u kojem se propisuju područja i pojedinačne kontrole za korporativno upravljanje informacijama i pripadajućim informacijskim procesima. Autori radnog okvira COBIT su neprofitne organizacije ISACA (eng. Information System Audit and Control Association, ISACA) i ITGI (eng. Technology Governance Institute, ITGI).Ovaj radni okvir spajaposlovne i informatičke ciljeve, pritom pružajući mogućnost praćenja zrelosti informacijskog sustava svojom metrikom. COBIT pruža menadžmentu mogućnost optimizacije informacijskih resursa kao što su programski paketi, informacije, infrastruktura i ljudi. Mogućnosti koje pruža Cobit su proizvod konsenzusa znanja mnogih stručnjaka te predstavlja proizvod dobre prakse, primjenjive u bilo kojoj organizaciji.

Cobit se sastoji od 37 ključna poslovna kontrolna procesa i za svaki proces opisuje model zrelosti. Sadrži preko 300 detaljnih informacijskih kontrola. Primarni kontrolni ciljevi podijeljeni su u pet domena. Dokument daje uvod u najnoviju, petu inačicu COBIT-a i opisuje njegove mogućnosti.

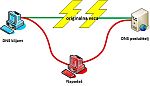

DNS sustav (eng. Domain Name System) je jedna od najpotrebnijih usluga u svakoj mreži. Sustav ima mnogo različitih funkcija, ali ona najvažnija jest prevođenje simboličkog imena u IP (eng. Internet Protocol) adresu.

Bez DNS sustava Internet postaje praktički neupotrebljiv. No, s razvojem Interneta, sigurnost DNS sustava značajno je dovedena u pitanje. Detaljnije, pojavilo se pitanje kako znati da je DNS odgovor koji klijen primi uistinu došao od autoritativnog DNS poslužitelja za traženu zonu. Taj problem eskalirao je 2008. godine kada je Dan Kaminsky pokazao kako se može lažirati DNS odgovore i navesti DNS poslužitelje na slanje lažnih informacija. Kao odgovor na spomenuti problem razvijene su sigurnosne ekstenzije DNS sustava čiji je cilj spriječiti napade koji iskorištavaju ranjivosti DNS sustava i pružiti sigurnost.

Posljednje sigurnosne preporuke