Šifriranje podataka odnosi se na ograničavanje pristupa sadržaju diska neželjenim korisnicima. Šifriranje (encryption) je pretvaranje izvornog teksta (plaintext) u šifrirani tekst (ciphertext) pomoću određene šifre (algoritma – AES, 3DES). Postupak se sastoji od izmjene dijelova teksta, npr. na način da sva slova u abecedi pomaknemo za tri mjesta naprijed u abecedi (tzv. Cezarova šifra), tako da riječ INFORMACIJA postaje LQIRUPDFLMD. Moderni postupci su naravno mnogo kompliciraniji. Obrnuti postupak – dešifriranje (decryption) – odnosi se na omogućavanje čitanja šifriranih podataka korisnicima koji posjeduju ključ. Time su podaci zaključani na način da je tijelo informacije (tekst) nečitljivo korisnicima koji ne posjedu ključ (password) – u primjeru je ključ informacija da su slova pomaknuta za tri mjesta.

Moderni alati za šifriranje diska podatke šifriraju u pravom vremenu (on-the-fly-encription, real-time encription), tj. podatke šifriraju dok ih spremaju (kopiraju) u šifrirani spremnik, ili u slučaju čitanja, dešifriraju dio datoteke koji se čita. Uobičajeni način šifriranja je blokovski, tj. podaci se u radnoj memoriji šifriraju u blokovima te se tek onda spremaju na disk ili čitaju.

Truecrypt

Truecrypt je open-source alat za šifriranje podataka na disku. Prva verzija alata izdana je 2004. godine te je od tada u neprestanom razvoju. Zadnja je verzija 7.0a izdana krajem 2010. godine. Alat je besplatan za korištenje te se može koristiti na svim popularnim korisničkim platformama:

-

Windows XP/Vista/7,

-

Mac OS,

-

GNU/Linux.

Truecrypt obavlja šifriranje podataka stvaranjem virtualnih diskova – spremnika (u obliku datoteka) u koje se spremaju podaci koje treba šifrirati. Dakle, postupak šifriranja obavlja se spremanjem podataka (kopiranjem ili premještanjem) u virtualni spremnik. Svi podaci unutar virtualnog diska su šifrirani te im je onemogućen pristup bez šifre.

Alat podržava stvaranje virtualnog šifriranog diska, zatim šifriranje cjelokupne diskovne particije i šifriranje sistemske particije (gdje se nalazi operacijski sustav). Također su podržane i operacije skrivanja particije (steganografija) na način da se unutar šifrane particije sakrije još jedna particija koja korisnicima izvana izgleda kao nasumični neformatirani diskovni prostor. Tako unutar šifrirane particije postoji skrivena particija te samim time možebitno i skriveni operacijski sustav.

Korištenje šifriranog podatkovnog prostora

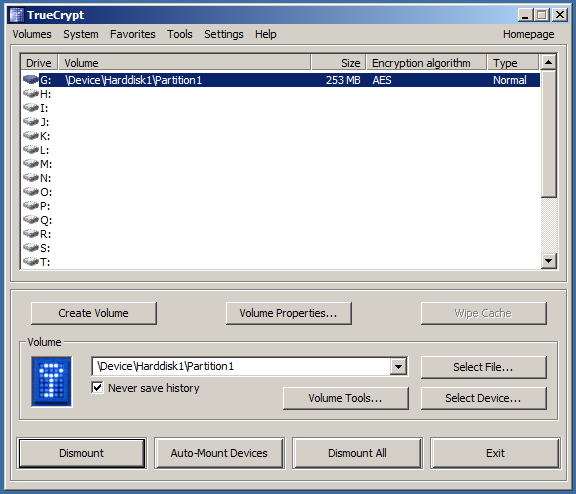

Kako bi se koristio šifrirani podatkovni prostor, nužno ga je postaviti kao particiju datotečnog sustava. Nakon odabira podatkovnog prostora tj. particije, alat od nas traži šifru (ključ) te nam nakon točne šifre pruža šifrirani podatkovni prostor na korištenje, kao da je obična particija datotečnog sustava (u slučaju na slici, kao G: particiju)

Slika 1. Postupak montiranja šifriranog spremnika

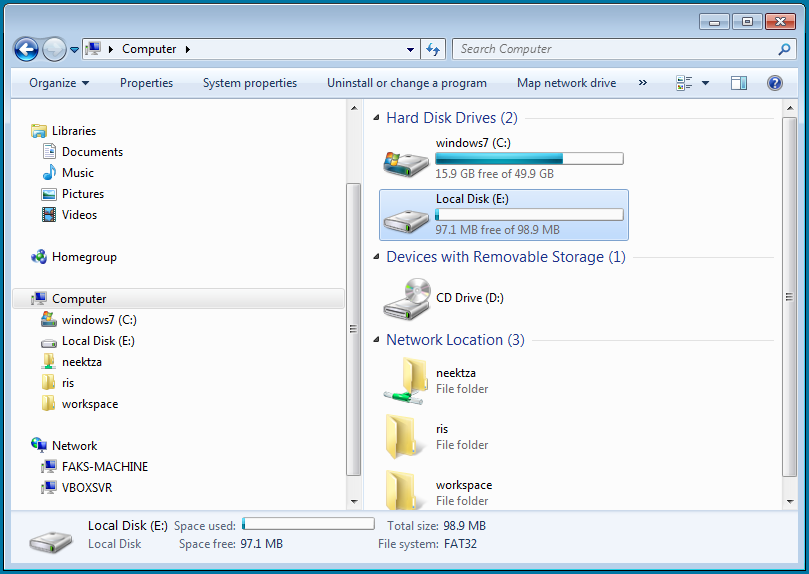

Nakon upisivanja šifre, podatkovni prostor postaje dostupak u obliku obične particije (na slici, particija E: jest šifrirani podatkovni prostor).

Slika 2. Montirani šifrirani spremnik

Postupak šifriranja

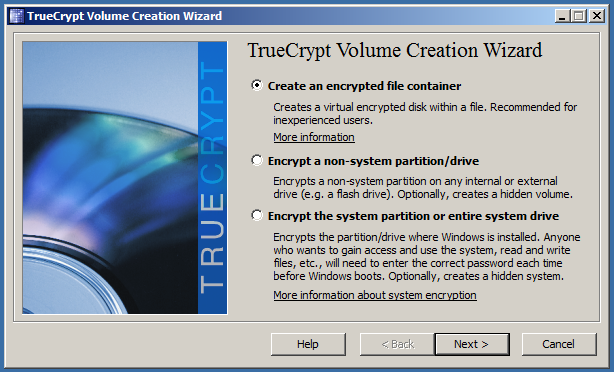

Tri osnovne opcije ponuđene su pri odabiru stvaranja šifriranog prostora:

-

Datotečni spremnik - u najjednostavnijoj inačici šifriranja, podaci se spremaju u datoteku koja predstavlja virtualni disk. Postupak stvaranja šifriranog prostora za pohranu podataka sastoji se od odabira datoteke koja će predstavljati disk te odabira veličine spremnika.

-

Ne-sistemska particija - alat također nudi mogućnost šifriranja cjelokupne particije koja ne sadrži operacijski sustav (particija s koje se ne pokreće sustav) gdje particija može biti vanjski disk, unutarnji disk ili općenito ne-sistemska particija.

-

Sistemska particija - zadnja opcija jest šifriranje sistemske particije (particija koja sadrži operacijski sustav). Koristi se u svrhu autentifikacije prije pokretanja operacijskog sustava te time onemogućuje pristup datotekama operacijskog sustava.

Dodatne mogućnosti koje alat nudi jesu osnovne steganografske metode, tj. metode skrivanja podataka. Ponuđena je opcija da se cijela sistemska ili ne-sistemska particija učini nevidljivom za korisnike bez ključa. Drugim riječima, možemo sakriti cijelu particiju, uključujući i operacijski sustav. Na taj način korisniku se nudi mogućnost nijekanja postojanja podataka (u slučaju prinude). Skrivanje se vrši tako da se unutar šifriranog spremnika umetne još jedan spremnik. Umetnuti spremnik također se šifrira (sa bitno drukčijom šifrom). Budući da je slobodni prostor svakog Truecrypt spremnika ispunjen nasumičnim podacima, nemoguće je razlikovati skriveni (šifrirani) podatkovni prostor od nasumičnih podataka. Također je preporučeno staviti lažne datoteke unutar prvobitnog spremnika kako bi izgledalo da se spremnik stvarno rabi za šifriranje (kako napadač ne bi posumnjao na skriveni spremnik).

Slika 3. Odabir vrste spreminka za šifriranje

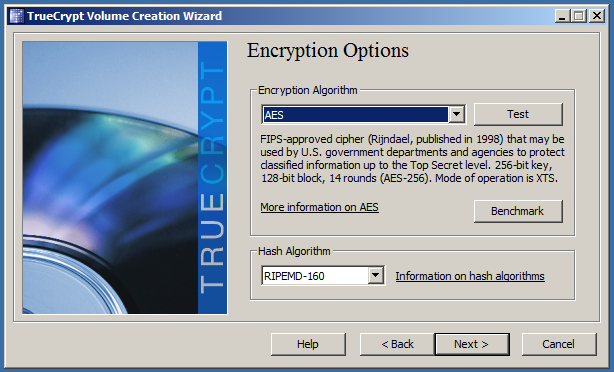

Nakon odabira vrste diska koji želimo šifrirati (virtualna datoteka, particija, skrivena particija), otvara se izbornik koji nam nudi opcije šifriranja izabranog podatkovnog prostora. Ponuđeni su nam razni algoritmi šifriranja (AES, 3DES i sl.) te nekoliko algoritama za izračunavanje sažetka - checksum (SHA, RIPMED).

Slika 4. Odabir postavki šifriranja

Nakon odabira algoritama, alat nam nudi moguće formate datototečnog sustava (FAT i NTFS za Windows, te EXT za Linux operacijske sustave) te od nas traži da potvrdimo početak postupka šifriranja kako bi se generirao slučajni niz koji će povećati sigurnost šifriranog teksta.

Za više informacija posjetite službenu stranicu alata.

eCryptfs

Za Linux operacijski sustav, eCryptfs nudi šifriranje na nivou datotečnog sustava, tj. datoteke šifrira pojedinačno (dok Truecrypt šifrira cijelu particiju). Takva vrsta šifriranja nudi nekoliko prednosti:

-

upravljanje ključevima na nivou datoteke - svaka datoteka, ili grupa datoteka može se šifrirati pojedinačnim ključem

-

organizaciju pristupa pomoću kriptografije javnog ključa – datoteku možemo učiniti dostupnom svakome tko posjeduje privatni par našeg javnog ključa

Alat je na šire korištenim Linux distribucijama (Ubuntu, Fedora, SuSE) dostupan iz repozitorija paketa.

Za više informacija posjetite službenu stranicu alata.

FreeOTFE

FreeOTFE nudi mogućnosti slične Truecryptu, no dostupan je samo na Windows platformi. Međutim, moguće je čitati i pisati u spremnike stvorene na Linux platformama, tako da je omogućena portabilnost. Također, alat nudi i mogućnost autentifikacije sigurnosnim tokenima i smart karticama (hardware authentification).

Za više informacija posjetite službenu stranicu alata.

Preuzimanje alata

Elektronička pošta (eng. email) jedan je od najpopularnijih oblika komunikacije na Internetu. Koristi se i u privatne i u poslovne svrhe, pa je stoga vrlo važno znati kako je e-pošta u svojoj osnovi jest nesiguran standard. Budući da poruke nisu šifrirane (eng. encrypted) niti zaštićene ni na koji način (bez dodatnog truda korisnika), svatko tko ima pristup čvorovima (npr. posredničkim poslužiteljima – eng. proxy) kroz koje poruke prolaze, u mogućnosti je čitati, ili još gore, mijenjati sadržaj.

Tradicionalni protokoli za razmjenu elektroničke pošte također posjeduju i sigurnosni propust lažnog predstavljanja. Standard za razmjenu elektroničke pošte u osnovnom izdanju ne nudi mogućnost provjere identiteta pošiljatelja. Stoga je potencijalni napadač u mogućnosti lažno se predstaviti i tako napraviti štetu korisniku.

Kriptiranje elektroničke pošte jest postupak kojim se sadržaj elektroničke pošte šifrira te se u takvom obliku prenosi od pošiljatelja do primatelja.

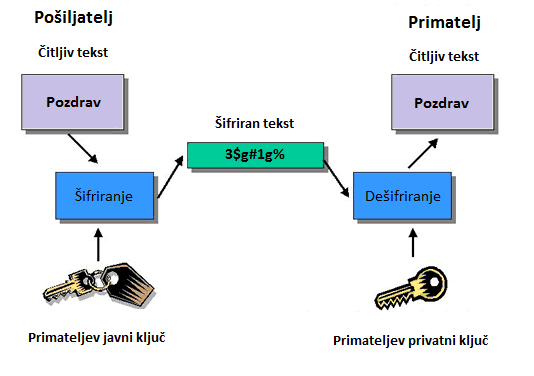

Slika 1. Šifriranje elektroničke pošte javnim/privatnim ključem

Postoji više metoda šifiranja poruka elektroničke pošte:

PGP(eng. Pretty Good Privacy) jest standard koji omogućuje zaštitu sadržaja pošte postupcima sažimanja (eng. hashing), kompresije (eng. compression), te konačno šifriranjem (simetričnim i asimetričnim postupcima).

S/MIME(eng. Secure/Multipurpose Internet Mail Extensions) jest standard sličan prethodnom – također se koristi asimetričnom kriptografijom za šifriranje pošte.

Svojstvo koje razlikuje prethodna dva modela tj. standarda zaštite e-pošte jest oblik sustava za razmjenu ključeva. S/MIME standard koristi centralni povjerljivi sustav za razmjenu ključeva vertikalnog oblika – postoji glavni posrednik te lokalni posrednički podsustavi koji ovise o glavnom sustavu. Kod PGP modela ulogu posrednika preuzima distribuirana mreža posrednika horizontalnog oblika – tzv. mreža povjerenja (eng. Web of trust), gdje su svi posrednici ravnopravni.

STARTTLS jest nadogradnja SMTP protokola koja koristi TLSprotokol kako bi se onemogućilo prisluškivanje (eng. sniffing) između čvorova koji prenose poštu do odredišta. Ova metoda ne šifrira samu poštu, već cijelokupan promet između dva čvora, stoga poštu vide osobe koje imju pristup čvorovima.

Općeniti postupak šifriranja (temeljen na asimetričnoj kriptografiji) jest sljedeći:

-

Sa strane primatelja:

- Primatelj stvara par ključeva, javni i privatni.

- Objavljuje svoj javni ključ.

-

Sa strane pošiljatelja:

- Pošiljatelj šifrira poruku javnim ključem primatelja.

- Šalje je primatelju.

- Primatelju preostaje još otključati poštu svojim privatnim ključem te tako pristupiti izvornom sadržaju.

Važno je napomenuti da kada pošiljatelj naslovi poštu određenom primatelju (pomoću javnog ključa), samo ta osoba može i pročitati poštu. Na taj je način sadržaj je zaštičen od neželjenog čitanja od strane trećih osoba.

Potpisivanje pošte jest metoda kojom se osigurava neporecivost te integritet poruke:

- neporecivost – samo privatni ključ pošiljatelja može generirati potpis koji primatelj može ovjeriti pošiljateljevim javnim ključem te na taj način pouzdano ustvrditi da je pošta poslana od dotične osobe,

- integritet – potpis same poruke mora biti jednak prije slanja i poslije primanja iste kako bi primatelj bio siguran da poruka putem nije izmjenjena.

GPG4win

GPG4win je skup besplatnih alata otvorenog koda za šifriranje elektroničke pošte. Trenutna inačica alata jest 2.1.0, izdana 15.4.2011. Alat je dostupan na svim operacijskim sustavima, a za operacijske sustave namjenjene krajnjim korisnicima (Windows, popularnije Linux distribucije, te Mac OS) dostupan je i u instalacijskim paketima. GPG4win zapravo je Windows inačica šireg skupa kriptografskih alata GNU Privacy Guard (razvijenog na Linux OSu). Unatoč imenu (koje je nastalo kao pandan PGP akronimu), alat podržava i S/MIME standard.

Postupak šifriranja i potpisivanja

Postupak započinje generiranjem para ključeva. Ključevi mogu biti šifrirani raznim kriptografskim postupcima u svrhe šifriranja i potpisivanja:

- simetričnim algoritmima CAST5, Camellia, Triple DES, AES, Blowfish, i Twofish,

- asimetričnim algoritmima ElGamal i RSA,

- hash-evima RIPEMD-160, MD5, SHA-1, SHA-2i Tiger.

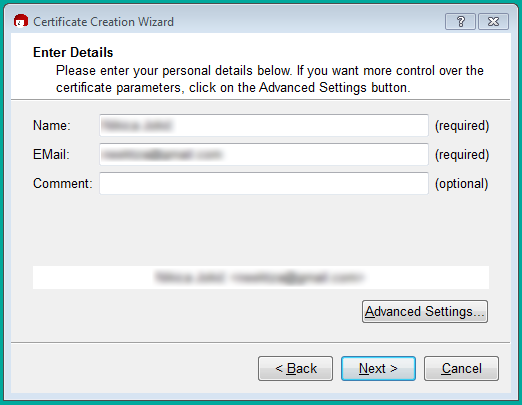

Slika 1. Generiranje ključa

Generiranje ključa obavlja se uz pomoću alata Kleopatra odabirom opcije New Certificate iz izbornikaFile nakon čega alat korisnika upituje osnovne podatke (ime, email, lozinka za otključavanje/zaključavanje). Kopiju ključa je preporučljivo spremiti na sigurnu lokaciju, kako bi korisnik bio siguran da će mu elektronički identitet biti očuvan u slučaju havarije računala kojeg koristi.

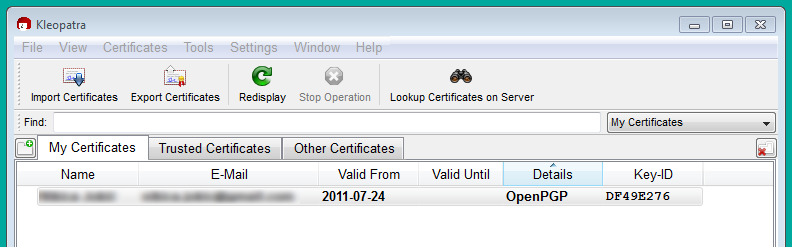

Slika 2. Alat za šifriranje – Kleopatra

Kako bi korisnik bio u mogućnosti šifrirati poštu za željenog primatelja, nužno mora posjedovati javni ključ primatelja. Ključ je moguće dobaviti sa nekog od poslužitelja javnih ključeva (nakon što je svoj javni ključ primatelj objavio) ili direktnom razmjenom ključeva nekim drugim kanalom.

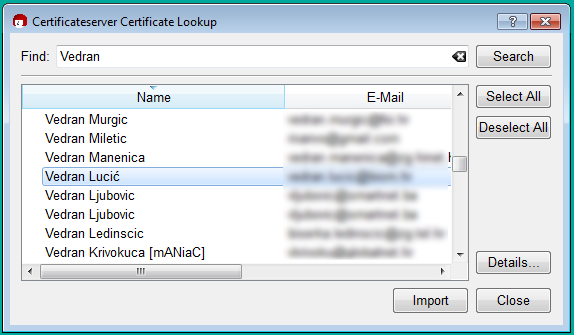

Slika 3. Uvoz ključa sa poslužitelja ključeva

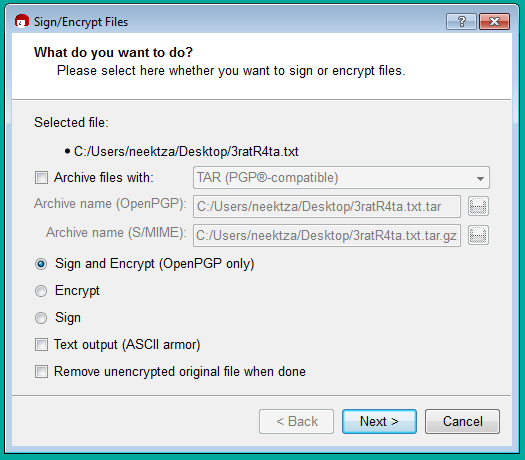

Nakon obavljenih predradnji, (generiranog javnog i privatnog vlastitog ključa te uvoza javnog ključa primatelja) potrebno je odabrati opciju Sign/Encrypt Files iz izbornika File.

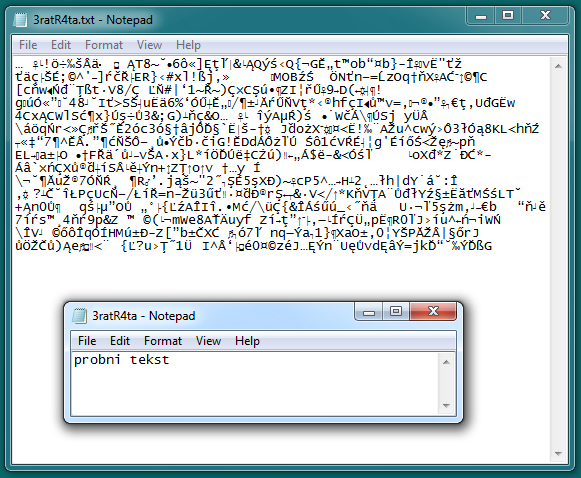

Slika 3. Primjer šifriranog i dešifriranog teksta

Nakon izbora datoteke, potrebno je odabrati željenu akciju (šifriranje i/ili potpisivanje).

Slika 4. Opcije šifriranja / potpisivanja.

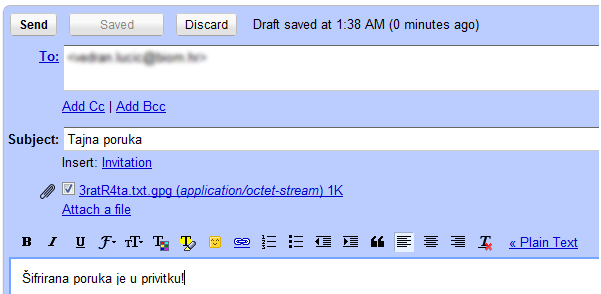

Šifriranu poruku primatelju se šalje u privitku poruke sa naznakom u tijelu poruke da privitak sadrži povjerljiv sadržaj. Primatelj nakon primitka poruke, obrnutim postupkom (, dešifrira poruku. Važno je napomenuti da je dešifriranje moguće obaviti bilo kojim alatom koji podržava asimetričnu kriptografiju te da primatelj ne mora nužno koristiti isti alat (GPG4win) kao i pošiljatelj.

Slika 5. Slanje šifriranog sadržaja

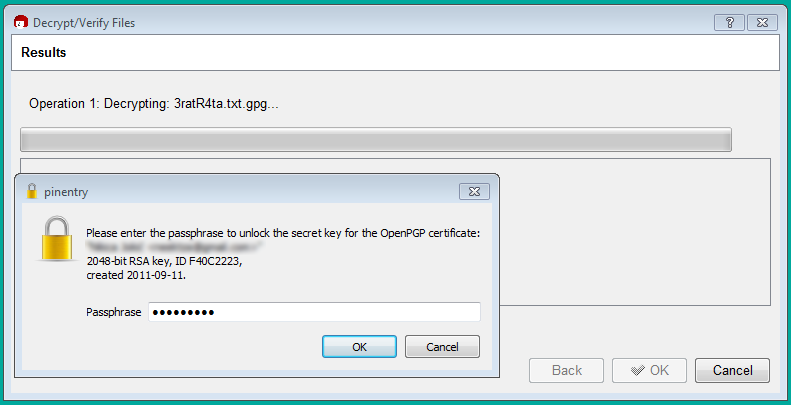

Dešifriranje poruke obavlja se izborom opcijeDecript/Verify Files. Potrebno je učitati šifriranu datoteku i pokrenuti postupak dešifriranja.

Slika 6. Dešifriranje poruke

Ukoliko se javni i privatni ključ podudaraju, alat dojavljuje poruku o uspješnom dešifriranju, nakon čega primatelj može pročitati dešifrirani tekst.

GPG skup alata je zbog svoje duge prisutnosti i stabilnog razvoja te, naravno, velike dostupnosti kao posljedice otvorenosti i mogućnosti besplatne nabave postao de facto standard za razmjenu elektroničke pošte. Kao takav zapravo nema jednako kvalitetnu te u isto vrijeme jednako dostupnu i podržanu alternativu.

GPG je zapravo besplatna open-source implementacija PGP standarda. Postoji i komercijalno PGP programsko rješenje namijenjeno naprednim slučajevima korištenja (budući da su osnovni slučajevi korištenja pokriveni besplatnim alatima).

Posljednje sigurnosne preporuke